Páginas

31 agosto 2006

Archivos grandes por email: una solución

Walter Mossberg y Katherine Boehret

The Wall Street Journal

¿Cuántas veces ha necesitado enviar un archivo grande por email —como varias fotos digitales, canciones o un video largo— pero no pudo hacerlo porque excedía la capacidad de su proveedor de email o la de su receptor?

Esta frustración es cada vez más frecuente a medida que las cámaras digitales producen fotos y fragmentos de video más grandes y la música digital se populariza. Los discos duros de las computadoras son ahora más grandes para acomodar estos archivos, pero los límites para el tamaño de los mensajes de email no han cambiado.

Aun si pudiera enviar archivos adjuntos tan grandes, podría tardar una eternidad en enviarlos por email, en parte porque las velocidades para subir archivos en banda ancha son inferiores a las velocidades para descargar.

Mucha gente ha recurrido a los servicios basados en la Web, como Shutterfly, Kodak EasyShare Gallery, YouTube.com o Google Video, para compartir fotos digitales y videos. Pero los receptores no ven los archivos a un tamaño completo en sus computadoras y a veces tienen que inscribirse en los sitios para ver el material.

Esta semana, probamos un nuevo programa gratuito llamado Pando, que pretende resolver este problema sin necesidad de usar un sitio Web. Pando permite enviar enormes archivos por email, hasta un gigabyte cada uno, a cualquiera sin exceder los límites de tamaño o atascar la bandeja de entrada de nadie.

Cuenta con versiones para Windows y Macintosh, y se puede descargar sin ningún costo en www.pando.com. De momento sólo está disponible en inglés, pero la compañía tiene planes de sacar al mercado una versión en español en unos dos meses.

Al principio estábamos escépticos, pero Pando, de Pando Networks Inc., dio resultados muy buenos, incluso en su fase actual de prueba. Es sencillo, rápido y efectivo, y resuelve el problema de los archivos adjuntos grandes.

Pando funciona al fusionar el mecanismo del email con su propio programa y una versión modificada de BitTorrent, un sistema de transferencia de archivos mejor conocido hasta ahora por acelerar la descarga de grandes archivos no autorizados, como películas pirateadas.

Para usar Pando, primero hay que descargar e instalar el programa. A continuación, el usuario selecciona los archivos que desea enviar. Estos pueden ser de cualquier clase o incluso carpetas completas de archivos. Usando el programa Pando, se escribe las direcciones de los receptores, el asunto y el mensaje.

El software crea un paquete Pando, un pequeño archivo especial que da instrucciones a la computadora del receptor para recoger los archivos; envía un email que contiene ese paquete además de cualquier texto que se quiera escribir y carga los archivos a un servidor Pando.

En su programa habitual de email, el receptor recibe un mensaje con el paquete Pando como un archivo adjunto diminuto (nosotros enviamos un archivo enorme de 94 megas que sólo requirió 22 kilobytes). El receptor abre el paquete adjunto, y éste a su vez pone en funcionamiento el software Pando, el cual descarga los archivos o carpetas enviadas. La primera vez que el receptor recibe un email de Pando, tendrá que descargar e instalar el software. El email tiene un enlace al sitio de descarga.

Una vez descargado a la computadora del receptor, todos los archivos Pando pueden encontrarse en una carpeta especial creada automáticamente.

Descargamos e instalamos Pando en sólo unos minutos. Al abrir el archivo adjunto Pando desde Microsoft Outlook en Windows o Apple Mail en una Mac abrió una ventana: en ella estaban organizados todos los archivos enviados y recibidos. Esta ventana es sencilla, muestra una pequeña imagen y una descripción de texto de cada archivo. Una lista de los archivos recibidos muestra quién y cuándo se enviaron y hace lo mismo con los archivos enviados.

Comenzamos enviando un video de alta resolución de 95 megas. Un sencillo ícono "Send New" (enviar nuevo) abre una especie de mensaje de email, donde arrastramos y dejamos este archivo de video.

Ningún paquete Pando puede pesar más de un gigabyte, y una cuenta automática le muestra el tamaño que adquiere el paquete a medida que usted le agrega más archivos.

El video de 95 megas tomó ocho minutos en cargarse y nueve minutos en descargarlo, lo que es extremadamente rápido. Otro paquete Pando con 44 fotos digitales de alta resolución que ocupaba 65 megas tomó seis minutos para cargar y seis minutos para descargar.

Pero Pando no puede superar del todo un obstáculo: las conexiones lentas a Internet. Por eso, las velocidades de envío cambian considerablemente. Esto es especialmente cierto cuando se cargan archivos, ya que incluso las conexiones de banda ancha y DSL normalmente ofrecen velocidades de carga que son una fracción de sus velocidades de descarga.

Incluso si usted no ve ninguna mejora en la velocidad con Pando, aún se beneficiará de la gran capacidad para enviar archivos enormes. Es una gran ventaja.

http://online.wsj.com/public/article/SB115274662797005109.html?mod=spanish_whats_news

30 agosto 2006

Las compañías no sólo deben ocuparse de los hackers:el enemigo está adentro

Michael Totty

The Wall Street Journal

¿Qué es lo que le quita el sueño al encargado de seguridad informática de su empresa?

Usted.

Si uno le pregunta a la gente sobre seguridad, lo primero en lo que piensa la mayoría es en un hacker de fuera de la empresa. Sin embargo, los trabajadores suponen un riesgo al menos igual de grande para los sistemas de una compañía y los valiosos datos que contienen.

Los empleados pueden robar secretos comerciales o vender registros financieros de clientes o mirar a escondidas el correo electrónico de sus jefes. O sencillamente pueden ser descuidados, no asegurar sus laptops o enviar información confidencial en un correo electrónico no codificado que cualquiera puede leer.

En otras palabras, los miembros de la empresa son un problema precisamente porque se confía en ellos lo suficiente como para dejarlos entrar. "Usted les ha dado las llaves del castillo", dice Scott Charney, director general de estrategia de seguridad de Microsoft Corp. "Cuanto más importantes son para la organización, más acceso tienen".

¿Qué pueden hacer las empresas para atajar el problema? Estas son algunas recomendaciones de los expertos de seguridad para resolver las dificultades de seguridad que plantean los empleados conflictivos.

Conozca sus riesgos

Puede parecer obvio, pero lo primero que debe hacer una compañía es comprender dónde y cuándo exactamente puede ser vulnerable a los delitos o errores de sus empleados. Los gestores de riesgo tienen una fórmula sencilla para ayudar a contestar esta pregunta. Primero, haga una lista de todas las amenazas probables. Entonces evalúe las probabilidades de que se lleven a cabo. Por último, calcule el daño posible en caso de que sucedan.

Conozca a sus empleados

El mejor momento para acabar con los empleados potencialmente peligrosos es antes de contratarlos. Los expertos en seguridad recomiendan comprobar los antecedentes al contratar para puestos susceptibles, como la gente que gestiona los sistemas de computación de una compañía o cualquiera que trabaje en seguridad de computadoras.

Tomemos en cuenta las instituciones financieras, en las que incluso los empleados de niveles más bajos pueden tener acceso a información valiosa sobre los clientes y causar grandes pérdidas. Un sondeo realizado en 2004 sobre 23 incidentes de uso inadecuado de los sistemas de computación por parte de los empleados determinó que la cuarta parte de los empleados implicados tenía antecedentes delictivos.

Los expertos de seguridad señalan, además, que la mayoría de los problemas con los empleados no son malintencionados. Algunos empleados ponen datos médicos confidenciales en un correo electrónico porque no saben que no es seguro, dejan sus computadoras desatendidas o escriben contraseñas en notas adhesivas que esconden bajo el teclado.

Limite el acceso

Los expertos en seguridad lo llaman "el principio del menor privilegio": tras dividir la información en más (y menos seguras) clasificaciones, las compañías necesitan limitar el acceso a dicha información. Por ejemplo, en la consulta de un médico, los médicos y las enfermeras necesitan ver el historial clínico de los pacientes, pero no necesitan ver sus números de identificación.

Los administradores de sistemas informáticos son un caso especial, ya que su trabajo les proporciona acceso a toda la red de computadoras de la compañía. Sin embargo, existen maneras de minimizar los daños posibles. Para empezar, las compañías deberían exigir que todos los administradores se conecten a los sistemas usando su propio nombre, y no las habituales cuentas universales y anónimas "admin".

Use la codificación

La práctica de codificar sus datos de modo que sólo puedan ser interpretados por un decodificador se usa cuando gente con distintos derechos de acceso debe usar la misma información en una base de datos. Así, una compañía puede almacenar de manera segura un número de identificación de un cliente y sólo revelar los cuatro últimos dígitos en la pantalla de un representante de atención al cliente.

En última instancia, se trata de asegurarse de que los empleados conozcan las normas y de que sean ellos los responsables si no se cumplen.

En Holanda, BT Global Services ha probado un sistema de multas tomado del fútbol para asegurarse que sus empleados no dejen sus laptops en sus escritorios. Por la primera falta, seguridad le retirará la computadora y dejará una tarjeta amarilla con una advertencia y diciendo que la laptop puede recuperarse en el departamento de seguridad. La segunda vez que se produce una infracción, el empleado recibe una tarjeta roja y tiene que acudir a su jefe para recuperar la laptop.

http://online.wsj.com/public/article/SB114004792825675269.html?mod=spanish_whats_news

27 agosto 2006

Evo Morales y Microsoft presentarán Windows en quechua en Bolivia

El presidente de Bolivia, Evo Morales, y la multinacional informática Microsoft presentarán los programas Windows y Office en quechua, la lengua más hablada en Bolivia luego del español.

La presentación será realizada en la ciudad de Sucre, la capital legal de Bolivia, donde desde hace tres semanas funciona la Asamblea Constituyente que busca dar un mayor protagonismo a los indígenas en la vida del país y está presidida por la quechua Silvia Lazarte.

La fuente señaló que la traducción está enmarcada en un plan de "inclusión digital" y traducción de software a lenguas nativas de la multinacional que también está dispuesta a traducirlos al aymara, si el gobierno boliviano organiza un grupo de expertos en esa lengua para guiar el trabajo.

La población hablante de quechua de Bolivia, según el Instituto Nacional de Estadística (INE), era 2,2 millones en 2001, sobre un total de 8,3 millones de censados ese año (la población proyectada para el 2006 es de 9,4 millones de habitantes).

La empresa, propiedad del multimillonario estadounidense Bill Gates, asegura que los beneficiados en Bolivia pueden ser 2,6 millones de usuarios, aunque el INE dijo hoy que no cuenta con un estudio actualizado sobre la cantidad de personas que hablan esa lengua.

Los programas serán instalados gratuitamente en quienes tengan el software legal de Windows y Office y los primeros en beneficiarse serán los 255 constituyentes reunidos en Sucre, indicó la fuente.

Las aplicaciones informáticas ya fueron presentadas este año en Perú, donde la traducción fue realizada por expertos de las universidades San Antonio Abad de Cuzco, San Cristóbal de Huamanga, de Ayacucho; y la Nacional de Educación Enrique Guzmán y Valle.

El presidente Morales, un indio aymara, está interesado en una traducción de esos programas a su lengua materna, que en Bolivia hablan 1,5 millones de personas, según el censo del 2001.

En el acto del viernes participará el ejecutivo uruguayo de Microsoft, Héctor Inzúa, el presidente de la empresa en Bolivia, Nelson Cuentas, y representantes de comunidades indígenas de los departamentos de Potosí y Chuquisaca.

26 agosto 2006

Pasos para instalar un disco duro

Instalación de un disco duro

Instalar un disco duro es muy sencillo, pero a veces se nos complica un poco si no sabemos cómo se hace.

Existen 3 tipos de disco duros. Los SCSI, Serial ATA y los IDE, siendo los IDE los más comunes. Por eso, en éste manual veremos cómo se instalan éstos.

Precauciones a tomar:

Tanto las tarjetas principales (O motherboard) como los sistemas operativos tienen un límite en la capacidad del disco duro. Así que debemos asegurarnos cual es nuestro límite antes de comprarlo. Generalmente no tendremos problemas con discos duros menores de 137Gb, a menos que nuestra Motherboard sea demasiado antigua, pues en algunas máquinas (Anteriores a las P2) no soportan discos de más de 8Gb.

Y por el otro lado, solamente Windows XP con SP1 o SP2 integrado o Windows 2000 con SP4 integrado soportan discos de más de 137Gb.

Una vez que estamos seguros que nuestro equipo y nuestro sistema operativo soportan discos de ésta capacidad comenzaremos con la instalación.

Configuración del disco duro.

Todos los discos duros tienen unos pequeños jumpers en donde están las conexiones. Esto es para “decirle” a la máquina que es el IDE principal (los lectores ópticos como CD-ROM, DVD, grabadoras también se conectan por medio de las conexiones IDE y en una sola conexión pueden conectarse 2 dispositivos).

Cada disco duro tiene un diagrama en la etiqueta para saber cómo configurarlo, pero al ser nuestro disco duro principal lo configuraremos como “master”. Cada disco tiene su propio diagrama, por lo que debemos verlo en cada disco que tengamos, éste es sólo un ejemplo:

Instalación:

Instalación:

Una vez configurado como master tendremos que instalarlo en el CPU. Es de lo más sencillo, pues sólo lo atornillaremos en cualquier lugar que acomode, generalmente debajo de la disquetera.

El cable que usaremos para conectar el disco duro a la Motherboard se llama cable IDE. Generalmente tiene 3 conectores, 2 a los extremos y uno central. Sin embargo no está exactamente al centro y esto tiene una razón: El conector que está más alejado del centro se conectará a la motherboard y el del otro extremo al disco duro. El conector central podemos usarlo para un lector óptico o para otro disco duro que nos sirva de almacén de datos. Sólo que en ambos casos hay que configurar el dispositivo secundario como “Slave”:

Otro aspecto importante que notaremos es que uno de los cables está marcado (Generalmente de color rojo) Éste dato también nos servirá.

Tanto los discos duros como el motherboard tienen un corte central en el conector IDE, sin embargo, no todos los cables IDE tienen una muesca necesaria para que coincida, entonces, usaremos éste diagrama para referencia y así no conectarlo de forma invertida.

Primero lo conectaremos al Motherboard. Todas las motherboard tienen 2 conectores IDE. Así que debemos instalarla en la principal. Para saber cual de los 2 es la principal hay 2 formas, leer el manual de la motherboard o verlo directamente en ésta. Generalmente viene marcado como “IDE 1,” “Pri IDE,” “Primary IDE” o similares.

Después lo conectaremos al disco duro. Usaremos el mismo principio que cuando lo conectamos a la motherboard usando la muesca central como referencia.

Por último le conectaremos el cable que viene de la fuente del gabinete, ya que también requiere de corriente para funcionar. En éste caso no corremos riesgo de conectarlo al revés porque el mismo conector no lo permite por la forma que tiene.

Configuración

Advertencia: En la BIOS radica un programa muy delicado, si no sabes que estás configurando, mejor no muevas nada.

Una vez instalado pasaremos a la configuración desde la BIOS.

(Aunque BIOS, SETUP y CMOS significan diferentes cosas, en la configuración inicial nos estamos refiriendo a lo mismo)

La BIOS es un pequeño programa que “sabe” que tenemos instalado (RAM, Discos duros, dispositivos ópticos, procesador, etc.) y al instalarle un nuevo disco duro tenemos que “informarle” qué es, aunque en la gran mayoría de las ocasiones los detecta automáticamente. Si en tu PC no te da problemas en el arranque es porque lo reconoció automáticamente. Sin embargo, si en tu caso no reconoce el disco duro, hay que configurarlo. Se accede a la BIOS pulsando teclas específicas durante el arranque, generalmente con la tecla “del” o “supr” pero en otras ocasiones F1, F2, Esc, o una combinación de teclas. Cada máquina es diferente, sin embargo en muchas ocasiones nos aparece una leyenda como “pulse (…...) para entrar a la configuración” o algo así, aunque generalmente el mensaje viene en inglés.

Una vez que accedemos a la BIOS entraremos al menú “Standar CMOS setup”, aunque también aparece como “MAIN”. Allí nos aseguraremos que reconozca el disco duro. En la gran mayoría de los casos ésto no es problema, pues lo debería reconocer automáticamente. Cuando entras al menú saldrá una lista de los 4 dispositivos IDE instalados en el sistema. Lo ideal es que en todos los casos aparezca como “AUTO” pues así los detectará automáticamente, aunque como dije, casi siempre los reconoce solo.

Sólo deseo recordar que debemos guardar los cambios antes de salir de la BIOS.

Después que ya tenemos todo listo hay que particionar el disco duro, No importa si lo usaremos como almacén de datos o como disco duro principal, SIEMPRE debemos particionar. Cada sistema operativo tiene su forma de hacerlo, pero todas lo hacen desde un ambiente no gráfico. Por ejemplo Windows 98 y ME lo hacen desde MS-DOS y usando el comando FDISK. Windows 2000 y XP lo hacen automáticamente durante la instalación. E inclusive Linux también lo hace automáticamente.

Pero si nuestro disco es un almacén de datos, tenemos que particionar ANTES de que cargue el sistema. Es decir, tendremos que arrancar desde el disco de arranque de Windows (Sea CD o Disquete), particionar, reiniciar y por último formatear para poder usarlo (El formateo de un disco duro secundario sí se puede hacer desde Windows).

25 agosto 2006

Guía rápida para evitar fraudes en Internet

Cuando navegamos por internet, comprobamos nuestro correo electrónico, cuando visitamos foros, chats, buscamos ofertas de trabajo, recargar nuestro teléfono móvil , incluso cuando queremos comprar un vehículo nos podemos encontrar con alguna sorpresa de fraude en la red. Los virus, troyanos o vulnerabilidades son muy peligrosos pero el crecimiento fraudulento en internet es notable, cada día sufrimos diferentes "formatos" de intentos de estafas, llamados:Phishing, Scam Ofertas falsas de trabajo, Phishing-Car, Pharming, Web falsa de recargas, loterias falsas, estos tipos de fraudes aun es desconocido por usuarios de internet, de hay su éxito, vamos describir de forma rápida que es cada uno y como los nuevos peligros exponen a nuestra seguridad y datos.

La mayoría de estos peligros se producen por medio de técnicas INGENIERIA SOCIAL QUE ES IGUAL A ENGAÑO . Por medio de ingeniaría social intentan que el usuario caiga en la trampa con cualquier tipo de engaño para que facilitemos nuestras claves, datos privados, etc. Destacar que estos fraudes cada día son mas profesionales y mas difícil distinguir si son verdaderos o falsos.

PHISHING- ¿Qué es el Phishing?El "phishing" es una modalidad de estafa con el objetivo de intentar obtener de un usuario sus datos, claves, cuentas bancarias, números de tarjeta de crédito, identidades, etc. Resumiendo "todos los datos posibles" para luego ser usados de forma fraudulenta.

- ¿En que consiste?Se puede resumir de forma fácil, engañando al posible estafado, "suplantando la imagen de una empresa o entidad publica", de esta manera hacen "creer" a la posible víctima que realmente los datos solicitados proceden del sitio "Oficial" cuando en realidad no lo es.-

¿Cómo lo realizan?

El phishing puede producirse de varias formas, desde un simple mensaje a su teléfono móvil, una llamada telefónica, una web que simula una entidad, la más usada y conocida por los internautas, la recepción de un correo electrónico.WEB FALSA DE RECARGAS- WEB FALSAS DE RECARGAS Es una variante del Phishing que solo busca un propósito, robar datos bancarios a los usuarios.

Detrás de llamativas ofertas prometiendo recargas más económicas se puede esconder una estafa, que lo único que busca es hacerse con información del usuario.-Este tipo de fraude puede ser algunas veces mas peligroso que el tradicional phishing, el ataque no es directo, se encuentra en los anuncios de los enlaces patrocinadores de buscadores de Internet. -EL 95% DE LAS WEB FALSAS DE RECARGAS EN ESPAÑA FUERON DESCUBIERTA Y DENUNCIADAS POR LA ASOCIACIÓN DE INTERNAUTAS.

OFERTA FALSA DE TRABAJOSCAM o PHISHING LABORAL / MULERO - OFERTAS FALSAS DE TRABAJO -¿Qué es el SCAM?El Scam es la captación de personas por medio de correos electrónicos, anuncios en web de trabajo, chats, irc, etc... donde empresas ficticias le ofrecen trabajar cómodamente desde casa y cobrando unos beneficios muy altos. Sin saberlo, la víctima esta blanqueando dinero obtenido por medio del phishing (procedente de estafas bancarias).* Siempre le piden que tenga o abra una cuenta bancaria.* Su trabajo consiste en recibir transferencias bancarias a su cuenta bancaria, sacar este dinero posteriormente para enviarlo a países extranjeros por medio de empresas tipo Western Union,

Money Gram. *Frases para captar a victimas:¿Esta usted en paro y tiene ganas de trabajar? ¿Quiere obtener un dinero extra? ¿Quiere trabajar cómodamente desde casa? ¿Quiere tener beneficios de forma rápida?.*Nos mandan un contrato (falso) para hacer mas creíble la oferta.

Una vez obtenidos los datos de la victima y no colabora la victima será amenazada.

PHISHING-CAR- OFERTAS FALSAS DE VEHÍCULOS. ¿Qué es el Phishing-Car?Captación de compradores de coches a un coste muy bajo, la venta nunca se efectúa, esta persona realiza un pago como señal, se queda sin dinero y sin coche.

- ¿Como se produce y en que consiste?Se producen por medio de llamativas ofertas en vehículos lujosos, incluso tienen web trampas con nombre de dominios muy similares a empresas con mucho prestigió que se dedican a la venta de vehículos de ocasión, pero todas los fraudes tienen algo en común:* El pago se realiza por medio de empresas de envió de dinero a otros países (Tipo Western Union, Money Gram).

* El vendedor le oferta la entrega a domicilio.

* En un 90% el vehículo que venden esta fuera de su país, de esta manera usted solo puede verlo en fotos.

* Le piden primero el 30% o el 40% del precio ofertado como primera señal.

* Captan a las victimas por medio de anuncios en web de venta de coches o de segundamano y por supuesto la recepción de correos electrónicos.

PHARMING EL GRAN DESCONOCIDO POR EL USUARIO PERO EL MAS PELIGROSO. - ¿Qué es el PHARMING?Es una técnica para llevar a cabo estafas online, aunque en muchos medios comentan que no es necesario usar ingeniería social esta definición no es totalmente cierta ya que es necesario que nuestra maquina o la remota “sea manipulada”.

El pharming consiste en manipular las direcciones DNS que utiliza el usuario, con el objetivo de engañarle y conseguir que las paginas que visite el usuario no sean realmente originales aunque su aspecto sea idéntico.Resumiendo desvía el tráfico de Internet de un sitio Web hacia otro sitio de apariencia similar, con la finalidad de engañar a los usuarios para obtener sus nombres y contraseñas de acceso, que se registrarán en la base de datos del un sitio falso que fue creando antes y donde simula a la web que suplantan.

* Hay gusanos y troyanos que realizan esta función.

* La victima se entera cuando existe un movimiento extraño de dinero en sus cuentas.

LOTERIAS FALSAS

Falso premio de loterías, el usuario recibe un correo electrónico donde le notifican que tiene un premio de loteria, si un usuario contesta a este correo le solicitaran a continuación todos datos bancarios para un falso ingreso del premio.

En otros casos se le solicita un parte del premio que tendrá que enviarlo a un país para poder cobrar el premio completo.En todos los casos el premio es falso.

SUBASTA FALSA

Está de moda ofrecer artículos, a prEcios muy jugosos, sobre todo en telefonía móvil, pero no es mas que otro engaño, muy practicado sobre todo por personajes de Rumania.

! Cuidado ¡. En las páginas de subasta abundan ultimamente estos malvados. Nunca envíes dinero por adelantado !!!!! Ellos te lo pedirán siempre a través de Western Union u otras.

Ya por último, estos timadores te orecen el artículo y te dicen que van a hacer la venta a través de la página oficial de subasta (por ej. EBay).

22 agosto 2006

Vende computadoras sacadas basurero

POR GERMAN MARTE

Luis Alberto Ramírez vive del vertedero de Duquesa, en Santo Domingo Norte, pero no se considera un "buzo" cualquiera: su especialidad es la "basura electrónica"; se encarga de rescatar y comercializar viejas computadoras que otros consideran inservibles, y con esto consigue lo suficiente para mantener dignamente a su esposa y sus tres hijos.

Aunque no ha hecho nunca un curso de reparación de computadoras, es capaz de desarmar y reparar cualquier equipo que luego revende a "buenos precios".

Con satisfacción, pero al mismo tiempo con humildad, Luís Alberto afirma que es "graduado en la Universidad de Duquesa", y gracias al conocimiento adquirido en este –para muchos- despreciable lugar, hay semanas en las que no consigue nada, pero hay otras en las que logra producir hasta RD$10 mil, más de dos veces el salario mínimo promedio, cumpliendo un horario de diez de la mañana a cinco de la tarde.

"Este es un oficio que me convino aprenderlo, porque ahora mismo estoy viviendo de eso, y mantengo a Euri, Drenin y Eri (sus tres hijos) y a Marianela, mi esposa; a mi mamá, y de vez en cuando un par de botellas de ron o de cerveza", explica entre risas, y agrega que con este negocio gana más que cuando trabajaba en tiendas y en otras empresas donde nunca llegó a devengar un salario superior al mínimo.

Explica que mucha gente bota las computadoras por cualquier sencillez, "entonces yo las agarro, las reparo, arreglo los monitores, les instalo Windows, Power DVD para ver películas, las ensamblo y luego las vendo", explica Luís Alberto sentado sobre un monitor en su "oficina" debajo de un árbol a la orilla de la carretera que lleva al vertedero.

Vende las computadoras a precios asequibles para gente, "yo la vendo cinco, seis hasta ocho mil pesos, todo depende de la capacidad de la máquina, depende del disco duro, de la memoria".

En su opinión, a Duquesa llega tanto desperdicio de computadoras debido a los bajos precios de estos equipos, por lo que mucha gente prefiere comprar uno nuevo antes que reparar un viejo.

"Ya un máquina Pentium III se le daña o disco duro o el CD-ROM y llega aquí completa, porque la gente dice yo voy allí y doy RD$1,500 por un CPU y tengo un equipo nuevo, entonces boto esa", explica con satisfacción, porque sabe que en esta tendencia de las personas radica el éxito de su "empresa". Indica que ya es común encontrar en el vertedero equipos de informática, "yo mismo en encontrado Pentium II, Pentium IV hasta Laptop, aunque no muy modernas. Aquí llega el board, la memoria, el disco duro y todo eso yo lo agarro, lo junto, lo pruebo y muchas veces me salen buenas, las que salen malas las reparo".

Hace más de ocho años que este hombre de 30 años llegó a Duquesa a "buscársela" y como tantos otros comenzó recogiendo lo que podía para luego revenderlo. Muy pronto descubrió que las computadoras tenían una buena cantidad de aluminio y cobre, metales de gran demanda, por lo que se fue inclinando por estos aparatos y hace tiempo que se especializó en esta rama.

El negocio marcha bastante bien, tanto que en ocasiones sirve de suplidor a quienes venden computadoras usadas en el mercado de "las pulgas" que funciona en la avenida Luperón.

Su ojo clínico le permite distinguir "al vuelo" cuándo se trata de un cargamento proveniente de una empresa o de talleres de reparación, "si viene de una compañía, de cada cien monitores, se puede conseguir hasta 47 buenos, el resto es desechable. Pero si es de un taller que viene, no hay nada que buscar, ya eso es para metales, si los iba a comprar a RD$50, se los compro a RD$20 cada uno".

Cuando no hay posibilidad de reparar los equipos, entonces se procede a "destriparlos", par extraerle el aluminio y el cobre para venderlos por libra. Así de cien monitores viejos se pueden producir hasta RD$5 mil en aluminio y cobre.

Pero ignora que al ejecutar esta labor arriesga su salud al entrar en contacto con productos tóxicos como el niquel cadmio que es cancerígeno.

Esa no son sus preocupaciones, su misión es conseguir dignamente el sustento de su familia. Al margen de los riesgos a que se expone, Luís Alberto se siente orgulloso de formar parte de una generación de "buzos" que hacen posible la existencia de verdaderas empresas del reciclaje especializadas en la denominada "basura electrónica" que con el paso de los días sigue llegando al vertedero de Duquesa de más en más, sobre todo con la entrada masiva de computadoras de vida útil corta, incluso algunas que ya han sido descartadas por grandes empresas en los países donantes.

21 agosto 2006

Indotel cancela funcionario por espionaje

Parte de los equipos diseñados para espionaje y que eran ofertados a través de la Internet por Héctor Manuel Castillo Morel, quien hasta esta mañana se desempeñó como gerente de comercio electrónico de Indotel.

http://www.elnacional.com.do/app/article.aspx?id=61546

El presidente del Instituto Dominicano de las Telecomunicaciones (Indotel), doctor José Rafael Vargas, canceló esta mañana al gerente de comercio electrónico de esa institución por dedicarse a la venta de equipos electrónicos usados para espionaje telefónico.

En una declaración pública, el presidente de Indotel, dijo que Héctor Manuel Castillo Morel, quedaba cancelado ipso facto, ya que se dedicaba a una práctica poco ética para un funcionario de esa institución.

El funcionario de Indotel oferta en Internet equipos electrónicos que se usan en intervenciones telefónicas.

El doctor Vargas dijo que no estaba en el cargo para permitir que funcionarios de Indotel falten a la ética, y sostuvo que ninguno de sus subalternos puede caer en faltas como es la promoción de negocios usando la simbología de Indotel.

"En consecuencia está cancelado, ipso facto, (Héctor Manuel Castillo Morel)", dijo el doctor Vargas a través de un comunicado leído por el periodista Emiliano Reyes, director de comunicaciones de Indotel.

Los equipos para espionaje son ofertados en la dirección electrónica www.plazadom.com, que al abrir tiene la imagen de una hermosa mujer con audífonos en los oídos y el letrero "Rincón del Espía".

Allí se ofertan cámaras ocultas en blanco y negro y a color, receptores para señales inalámbricas, cables para conexiones, así como peluches con videograbadoras, radios, bocinas para computadoras y otros instrumentos de uso diario que pueden servir para espionaje.

La información sobre los negocios del funcionarios de Indotel fueron publicadas en la edición de la fecha de Diario Libre, en la que destaca que la página Web fue construida en el 2005 y está vinculada a una empresa de nombre "Gutentag", que posee cuentas bancarias en Madrid y Santo Domingo.

Las transacciones de los equipos en ventas se pueden hacer en pesos dominicanos, dólares o euros.

El 10 de este mes, El Nacional publicó una información sobre la tecnología de punta que se emplea en el país para el espionaje telefónico, con la finalidad de chantaje económico o político.

Posteriormente, una fuente de Indotel confirmó la versión y agregó que en esa institución se reciben cada mes decenas de denuncias de personas que alegan intervienen sus teléfonos o de otra que aseguran encontraron micrófonos en sus oficinas o residencias.

En el año 2000, Indotel emitió la resolución 036-2000, en la que declara ilegal la interceptación de las telecomunicaciones, intervención, recepción, encomienda, permisión, espionaje, escuchas y provisión de medios, por su propia cuenta o por encargo de otro, sin autorización previa de un juez.

La misma resolución aclara que en caso de que por razones de seguridad una empresa necesite escuchar o grabar las comunicaciones sostenidas a través de los servicios de las telecomunicaciones, debe alertar a los interlocutores.

De otro lado, el doctor Vargas defendió la plataforma tecnológica de que dispone la Policía y sostuvo que los agentes se están adaptando al nuevo sistema.

Explicó que el sistema trabaja a toda satisfacción y que las herramientas tecnológicas son asimiladas por los agentes.

- POR JOSE ANTONIO TORRES

Pasos para configurar un modem de internet flash de Verizon

http://www.verizon.com.do/net/productosyservicios/datos/internetflash/instalacion/verificacionpc.asp?categoria=rflash

Verificación del Computador

Su computador necesita una serie de componentes para poder instalar el servicio de Internet Flash adecuadamente.

Para realizar esta verificación sólo siga los siguientes pasos:

Introduzca el “CD para Verificación de la PC” en la unidad de CD de su PC.

Utilizando el Windows Explorer, ejecute el Programa “Tango Qualifier Generic 1.0”, haciendo doble click en el ícono que representa a este programa.

1.- Al ejecutar el programa aparecerá la siguiente pantalla. Presione el botón next.

2.- En esta pantalla, presione I Accept

3.- Aparecerá esta pantalla... y luego....

Finalmente, aparecerá esta pantalla. Si en su PC aparece el mensaje “Congratulations! Your computer qualifies for broadband service”, entonces la misma está apta para la instalación del servicio y usted puede continuar con el paso .

Importante: Si su PC no posee todos los componentes requeridos por el servicio, usted deberá completarlos antes de continuar con la instalación. Para información adicional, favor contactar al HELP DESK al número 809-220-1111 (desde el interior sin cargos).

1.- Desconecte el cordón del mini-jack.

2.-Conecte filtro al mini-jack

3.- Conecte el cable del teléfono en el conector identificado como “PHONE”.

Instalación del Modem ADSL

Luego de instalar los filtros, usted debe instalar apropiadamente su modem ADSL. Para ello, simplemente siga estas sencillas instrucciones.

1. ¿Cómo se instala el módem?Identificar cables y conectores necesarios para la instalación.

El modem ADSL está provisto de una serie de conectores para la instalación de los diferentes cables necesarios para configurar el servicio.

Estos conectores están en la parte posterior del modem y se identifican fácilmente mediante las siguientes gráficas.

En estas gráficas se debe prestar especial atención a los siguientes conectores:

DSL, que es donde se conectará el cable telefónico (RJ11) cuyo otro extremo va conectado a una salida del número donde se desea instalar el servicio. Este cable es similar al que se utiliza para conectar los teléfonos normales a las salidas telefónicas.

ENET, que es donde se conectará el cable (RJ45) que va desde el computador hasta el modem. Estos son más gruesos que los de teléfono y se debe tener precaución a la hora de escoger el cable correcto, ya que el kit incluye dos cables de este tipo. El cable correcto, en el caso de conexión directa del modem al computador, es el que no posee una etiqueta que dice X-OVER. Todos los cables necesarios se incluyen en el Kit.

CABLE DE POWER, que es donde se conectará la fuente de poder que provee al módem de la energía necesaria para su operación.

2. Conectar los cables y energizar el modem.Luego de identificados los cables y los conectores:

Identifique la salida telefónica disponible de su residencia o negocio, inserte un extremo del cable telefónico (RJ11) en esta salida y el otro extremo introdúzcalo el conector identificado como DSL en la parte posterior del modem.

Identifique la salida de red disponible (ENET) en la parte posterior del modem, inserte un extremo del cable de red (RJ45) a este conectador del modem y el otro extremo insértelo en el espacio disponible para estos fines en la tarjeta de red de su computador.

Identifique el Cable de Power y conecte la fuente de alimentación a una salida eléctrica disponible del inmueble.

En extremo izquierdo del modem, localice el interruptor de encendido y presiónelo para encender la unidad. Observe el indicador luminoso identificado como Sys en la parte frontal de la unidad. Este indicador se tornará verde y fijo en breves segundos indicando que la unidad está operando correctamente. Así mismo, el indicador identificado como DSL parpadeará por unos minutos y luego se tornará verde y fijo.

Esto indica que el modem ha sincronizado correctamente a la red de Verizon y puede seguir adelante con el siguiente paso. En caso contrario consulte la sección “Solución de Problemas” del “Manual de Usuario” que se incluye en el kit.

Configuración del Computador

¿Cómo se configura?Nota: Las instrucciones proporcionadas a continuación le permitirán configurar su computador para acceder a Internet. Si su sistema operativo es diferente o necesita más información, consulte el “Manual del Usuario” provisto con el Kit.

Para Windows XP:

Se deben seguir los pasos siguientes:

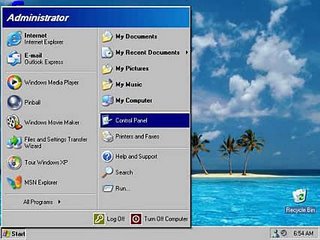

Paso 1

Se le da un clic a Start (Inicio) se selecciona control panel ver la figura siguiente.

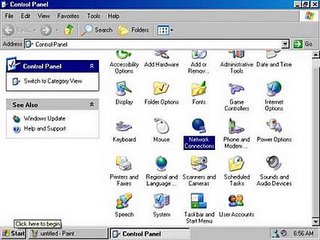

Paso 2

Se le da doble clic a Network Connections.

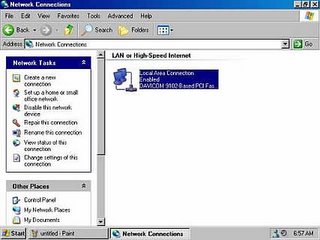

Paso 3

Se selecciona el icono de Local Área Connection correspondiente a la tarjeta de red instalada

Paso 4

Se le da un clic con el botón derecho del mouse y seleccionamos propiedades.

Paso 5

Le ponemos los datos como sigue según la imagen siguiente:

Seleccionamos Internet Protocol (TCP/IP).

Paso 6

Para mayor informacion:

http://www.verizon.com.do/servicioalcliente/informacionyayuda/confic_adsl_winxp.asp

Archivo de la Nación: del marasmo al orden

El historiador Antonio Lluberes, S.J., usuario habitual del Archivo General de la Nación, (AGN), tomaba apuntes de unos legajos en la sala de investigación cuando deslizó sus hinchados pies fuera de sus zapatos. El sacerdote advirtió que se encontraba en medias cuando uno de los encargados de cumplir las normas de esa sala, le conminó a calzarse.

La anécdota, narrada por el mismo Lluberes y quien es el primero en apoyar su "reprimenda", ilustra parte de la transformación del Archivo desde que los historiadores Roberto Cassá y Raymundo González, junto con un equipo de especialistas, asumieron el desafío de rescatarlo y, desde la oficialidad, la voluntad de respaldarlo. De la negligencia y dejadez de antaño se ha pasado a la constante laboriosidad para conjurar las décadas de destrucción y abandono.0

De la depredación y deterioro se ha ido al rescate de la memoria histórica; de un presupuesto mensual de unos 300 mil pesos se ha pasado a 9 millones (108 millones para un año).

De este monto 4 millones corresponden al presupuesto "normal" y 5 millones al proyecto de digitalización. De 38 empleados que existían en agosto de 2004, la nómina se multiplicó a casi 300.

Este último dato produjo suspicacia en principio, dada la tradición clientelar de la política criolla.

Cassá, autor de La historia Social y Económica de República Dominicana, lo justifica.

"Salvo el personal de confianza a mi alrededor, el resto entró por concurso. Todas esas personas fueron reclutadas de acuerdo con un procedimiento y con su capacidad", dijo.

"La mayoría de ellos han sido entrenados porque partimos de que aquí no hay archiveros. Este personal está justificado por las características del trabajo. Es un trabajo grande, estamos hablando de que se van a digitalizar aproximadamente de 20 a 25 millones de imagenes que van a estar descritas, en aproximadamente unas 800 mil fichas. Esta es una tarea colosal", narra el historiador.

"Ese trabajo ha implicado el entrenamiento del personal contratado y facilitará el acceso a la información de los ciudadanos de manera adecuada". El proyecto demandó la compra de cinco escáner, y está en carpeta adquirir el sexto para los periódicos", comenta.

En la sobria oficina de Cassá, uno de los funcionarios que no exhiben una lujosa yipeta comprada con fondos del Estado, resaltan unos libros acabados de imprimir.

Se trata de un inventario o índice informativo que indica dónde está cada documento.

"Este inventario es el trabajo de un año.

Todos los archivos del mundo tienen un inventario topográfico, éste no lo tenía. Este es el fruto del sudor de unas 40 personas, algunas de ellas se enfermaron en el proceso".

Al ponderar su utilidad, Cassá resalta que lo que antes tardaba horas para ser localizado por los cuatro empleados empíricos que existían, "ahora demora minutos".

La línea de trabajo del Archivo descansa en dos pilares, al decir de Cassá: la digitalización de los fondos históricos que luego se extenderá a los archivos de la Presidencia de la República y la preservación y restauración.

De los archivos de la Presidencia comenta que está pendiente definir el nivel de acceso del público porque son muy "recientes". "En teoría está todo accesible, pero hay temas que atañen a la seguridad del Estado y a la honra de personas", explica.

En cuanto a la conservación de documentos, Cassá prescindirá de los acondicionadores de aire, por su costo.

"Aspiramos a controlar los niveles de humedad, colocar extractores de aire, que bajan la temperatura dos o tres grados. Después de estos documentos resistir 200 años en este calor, si los sometemos a un golpe de frío permanente podríamos dañarlos".

Para la restauración de documentos únicos y de gran valor llegará una técnica italiana y especialistas cubanos.

En el taller de restauración serán formadas 15 personas para esa labor.

Otras novedades son las publicaciones de boletines y libros.

Dante Ortiz es el encargado de éstas y de las investigaciones. Circulan "Lilí, el sangriento machetero"; "Obras Escogidas" de Angulo Guridi, "Escritos dispersos" de José Ramón López, "Máximo Gómez, a cien años de su fallecimiento", entre otros. "Tenemos una vocación de difusión", dice Cassá al comentar que en carpeta se encuentran publicaciones de temas más populares. Rafael Darío Herrera sigue trabajando en los fondos de presidentes, ya vamos a entregar "Los seis años de Báez", que será publicado por la Dirección de Información y Prensa del Palacio, con la cual tenemos un acuerdo de publicación de fondos presidenciales. Otros en preparación son los de Horacio Vásquez, Juan Isidro Jiménes, Ramón Cáceres y Ulises Heureaux.

¿Críticas? Sí, pero los investigadores no se atreven a dar la cara. Se quejan de las exageradas normas en la Sala de Investigación, del tratamiento que les da un empleado, presuntamente militar, que controla las fotografías. Las quejas son de forma, no de fondo. Mientras tanto, el Archivo es un hervidero de ideas, proyectos y gente.

Y hasta es noticia un proyecto de Ley General de Archivos, en manos del Presidente, en espera de su envío al Congreso.

Cámara Diputados estrena nuevo sistema de votación

Santo Domingo. La Cámara de Diputados estrena una nueva plataforma digital. En la sala de sesiones se ha instalado un sistema que impedirá que un legislador se registre y pueda votar por otro.

El sistema consta de tres partes: una que es la presentación, donde se muestra toda la información que se produce en la Cámara, la segunda, el sistema de votación, y la tercera sobre cómo se guarda toda la información de audio y video.

El sistema fue instalado por la empresa española Ingeniería de Sistema de Televisión (IST), que ganó una licitación convocada por la presidencia de la Cámara de Diputados que encabezó Alfredo Pacheco.

El ingeniero Enrique Jiménez, representante de IST, explicó a DL que el sistema instalado en la Cámara de Diputados es único en Iberoamérica y similar al utilizado en el parlamento español.

El sistema garantiza la transparencia de la labor legislativa por cuanto impide que un diputado pueda votar un proyecto de ley por otro colega que no esté presente. A cada uno de los 178 diputados le será tomada su huella digital y se le dotará de una llave con una numeración única para activar el sistema de registro y votación. Si la huella no coincide con la registrada para un diputado tal, el sistema no le permite el voto.

El sistema, que incluye una nueva pizarra electrónica, cuatro pantallas de plasma, cámaras y almacenamiento de video y audio y un sistema de traducción simultáneo para tres idiomas, quedará completamente instalado la segunda quincena de septiembre.

- Socorro Arias

Indotel: con la iglesia en manos de Lutero

Santo Domingo. A pesar de ser el gerente de comercio electrónico del Instituto Dominicano de las Telecomunicaciones (Indotel), Héctor Manuel Castillo Morel posee una página web en la que vende equipos de espionaje que pueden ser adquiridos en dólares, euros o pesos dominicanos.

Bajo el eslogan “Nuestros precios son verdaderamente económicos, díganos su necesidad y le daremos rápidamente un presupuesto… SI NO QUEDA CONFORME LE DEVOLVEMOS SU DINERO”, el funcionario oferta sus mercancías.

La variedad de equipos van desde carteras, muñecos, bocinas de computadoras, plantas o radiorrelojes, cuyos sistemas incluyen cámara oculta en blanco y negro o a color, receptor de señal inalámbrica, fuente de alimentación del receptor, cables de conexión a la televisión o a la videograbadora, fuente, cable USB para conexión a computadora y un software de instalación para grabar en una computadora.

Los productos son exhibidos en la página web www.plazadom.com, en un espacio denominado el “Rincón del Espía”, y se pueden adquirir a través del correo electrónico info@plazado.com, o llamando al celular de Castillo Morel 809-849-7799.

“En Plazadom tenemos todas las soluciones para la vigilancia de su hogar, oficina o negocio. Indíquenos cuál es su interés o el problema que desea resolver y en pocos días tendrá una solución ajustada a sus deseos”, dice la página.

En el portal se resalta la forma sencilla en que los equipos pueden ser manejados, y la asistencia técnica permanente que ofrece la empresa.

"Se supone que la grabaciones son secretas, es por tanto que no deberíamos en esta página dar a conocer nuestras soluciones. Luego, entonces, entendemos que lo mejor sería que vea una demostración; en ese sentido están invitados a ver una demostración en un hogar vigilado con nuestros sistemas y así podrá ver in situ lo que podemos hacer", refiere.

La certificación

En Plazadom.com figura Indotel en la portada como uno de sus patrocinadores; inclusive el propio gerente del departamento de comercio electrónico y firma digital, Castillo Morel, ofrece un mensaje de salutación y de certificación.

“Por ser parte de mis ocupaciones, me he dedicado a estudiar un gran número de portales que ofrecen productos y servicios a través de la red y que bueno que podemos decir que PLAZADOM cumple y respeta esas medidas de seguridad para garantizar que sus clientes no van a ser objeto de fraude”, aduce el funcionario.

Además, sostiene que en su caso particular siente un irrefrenable deseo de contribuir todas las veces que sea requerido, en el desarrollo de la Sociedad de la Información.

Concluye diciendo: “Enhorabuena a PLAZADOM… para que sigan estimulando esta práctica comercial”.

La entidad

Indotel fue creado por la Ley General de Telecomunicaciones153-98 que regula y supervisa el desarrollo del mercado de las telecomunicaciones. Está encargado de reglamentar y promover la prestación de servicios de telecomunicaciones en beneficio de la sociedad, en un marco de libre, leal y de efectiva competencia.

Mediante la resolución 029-01, se establece el procedimiento a seguir por los funcionarios del Indotel para regular la entrada al país de terminales, sistemas y equipos de telecomunicaciones.

Indica que todos los interesados en importar al país equipos de telecomunicaciones, deberá solicitarlo previamente mediante instancia dirigida al director ejecutivo del Indotel.

Detalles

La página web fue construida en el 2005 y tiene vínculos con una empresa de nombre “Gutentag” ubicada en la avenida José Andrés Aybar No. 94 de El Vergel, así como con otra en Miami. Posee cuentas bancarias en Madrid, España y en Santo Domingo.

Ofrece además servicios de telefonía de Estados Unidos en el país, retratos en óleo y varias colecciones de libros de telecomunicaciones.

- Niza Campos

17 agosto 2006

Laptops de diputados compradas sin concurso

SANTO DOMINGO. Las 178 computadoras para los diputados que se juramentaron ayer fueron compradas sin licitación, porque "no son una compra del Estado", afirmó el ex presidente de la Cámara de Diputados, Alfredo Pacheco.

El vicepresidente del Partido Revolucionario Dominicano explicó a DL que las laptops fueron adquiridas a un precio por debajo del que se registra en el mercado.

"Nosotros no estábamos obligados a hacer un concurso para adquirir las modernas computadoras para los señores diputados, pues no se trataba de una compra del Estado, sino de una compra para cada legislador, que deberán pagar en cuotas mensuales de RD$2,000", manifestó Pacheco.

Las laptops fueron compradas a US$2,182 cada una, para un total de US$388,396.00 (unos RD$12, 281,706.80).

No se especificó la empresa a la que se le compraron las modernas computadoras, que servirán de guía a los nuevos diputados para el ejercicio legislativo, dentro del proceso de reforma y modernización del Congreso que financió el Banco Interamericano de Desarrollo (BID).

Nota del administrador del blog: Me hubiera gustado que publicaran la configuración de esas laptops ya que si multiplico US$ 2,182.00 x 33 (tasa actual del peso dominicano) obtengo el valor de RD$ 72,006.00 o sea que son unas máquinas que fácilmente se podrían usar en la NASA...

Indotel anuncia inauguración de 116 centros de informática

SANTO DOMINGO, DN.-El Instituto Dominicano de las Telecomunicaciones (Indotel) informó de la inauguración de más de 116 Centros de Capacitación en Informática (CCI), centros tecnológicos y salas digitales.

La entidad explicó que estos centros son parte de un vasto programa de dotación de instalaciones de este tipo para reducir la brecha digital en el país, con una inversión de cerca de 200 millones de pesos.

El anuncio lo hizo el secretario de Estado y presidente del consejo directivo del Indotel, doctor José Rafael Vargas, quien destacó que la institución ha instalado más de 200 tecnológicos y salas digitales en los primeros dos años del actual gobierno.

Dijo que el Indotel conjuntamente con el Despacho de la Primera Dama siembra de centros tecnológicos a las comunidades pobres del país.

Los CCI, salas digitales y centros tecnológicos están dotados de bibliotecas virtuales con capacidades para más de 200 mil libros, revistas, documentos e investigaciones que sirven de soporte a los trabajos de los estudiantes y de profesionales de la investigación.

Señaló que en los últimos días la institución ha inaugurado más de 20 centros en los municipios de Santiago, Monte Cristi, Dajabón, Monte Plata, Moca, Santiago Rodríguez, Santo Domingo Oeste, La Victoria, Pedernales y Barahona.

Significó que en Santiago se inauguraron cuatro centros, que incluyen los CCI de las cárceles Rafey Mujeres y Rafey Hombres, y del Centro de Corrección y Rehabilitación de Monte Plata; dos salas digitales en la Universidad Instituto Superior de Agricultura (ISA) y en el Centro Universitario de Santiago (CURSA), de la Universidad Autónoma de Santo Domingo (UASD).

También, fueron inaugurados cuatro centros en Dajabón, cinco en Monte Plata, uno en Monte Cristi, uno en Santiago Rodríguez, tres en Barahona, dos en Pedernales, dos en Elías Piña, uno en Santo Domingo Oeste, así como otros en La Vega y en Bonao.

El doctor Vargas resaltó que los centros de capacitación en informática y tecnológicos, y las salas digitales forman parte del Plan bianual de proyectos, que incluye el Apoyo a las Tecnologías de la Información y el Conocimiento (TIC's) en instituciones de servicio público, en salas de Internet en el proyecto Barrio Seguro, en instituciones educativas y apoyo a programas educativos en instituciones religiosas.

Manifestó, asimismo, que con las inauguraciones de estos centros se busca, no sólo reducir la brecha digital y la pobreza conforme al compromiso de los Objetivos del Milenio para el año 2015, sino que además, se capacita a jóvenes para ingresar al mercado laboral.

Informó que el Indotel contempla en los próximos días realizar nuevas inauguraciones en La Vega, Santo Domingo, Uvilla-Neyba, Manoguayabo, Haras Nacionales, Samaná, Sánchez, Nagua, Cotuí, Moca, San Cristóbal, Haina, Najayo, Los Botados y Peralvillo de Monte Plata, y Yamasá.

También, en Barahona, San Francisco de Macorís, Mata de Palma en Guerra, Azua y en Simón Bolívar y otros barrios de la capital.

Estos centros y salas digitales son normalmente asignados mediante convenios a instituciones solventes y sin fines de lucros, a entidades como las iglesias Católica, Evangélica y de otros credos, como garantía de sus sostenibilidad en el tiempo, precisó el también periodista y escritor.

El doctor Vargas exhortó a la población, especialmente a las madres, y a las instituciones que han asumido la administración de estos centros, a que los cuiden, les den el mejor uso y que contribuyan, llevando a niños, niñas, jóvenes y adolescentes a los mismos, a reducir la brecha digital en el país.

Tecnología sin educación, ni organización

Rosalina Perdomo Montalvo

Educadora

La incorporación de la tecnología a las oficinas estatales, no basta para lograr buen servicio y eficiencia en los procesos administrativos.

Sin lugar a ninguna duda la educación es previa a una tecnología utilizada inteligentemente. La gente no se educa solo con tecnología, la educación es un proceso mucho más complejo.

En estos días fui a la Oficina Nacional de Impuestos Internos a renovar la placa de mi vehículo. Me fue imposible hacer este procedimiento vía internet.

La ONII tiene aire acondicionado y asientos cómodos para la espera. Algunos de sus empleados y funcionarios funcionan y tienen capacidad de servicio, pero no se respira eficiencia, ni orden.

Inicié mi recorrido por la segunda planta pidiendo información, de allí me enviaron donde un señor que labora en la cuarta planta.

Su oficina está ubicada en un espacio secundario, sin embargo a decir por la cantidad de gente que acude allí esa dependencia es principal.

Ese señor es muy dispuesto y eficiente, me pareció que su función es investigar los problemas y determinar sus causas.

Después de una espera de aproximadamente 45 minutos diagnosticaron mi problema.

El número “nuevo” de mi placa no había sido subido al sistema.

Había que bajar de nuevo a la segunda, pagar 300 pesos de servicio y subir de nuevo a la cuarta planta para ejecutar el proceso de “subida al sistema” que lo realizaría otro funcionario, el cual controla el servidor master.

Enseguida me dije “pero qué fácil”. Bajé a la segunda a ponerme en la fila de pagar, en la que había unas 20 personas. Después de media hora y de solo haberme movido un puesto en la fila (estábamos por suerte sentados y con aire) comencé a inquietarme y me paré a ver qué pasaba. Me dijeron que algunos cajeros estaban almorzando y que solo había dos disponibles, los mismos dos que estuvieron las siguientes dos horas.

Comencé a observar lo que pasaba. Me di cuenta de que había personas que se metían en la fila que parecían tener autoridad para eso. También me percaté de que uno de los cajeros estaba trabajando con múltiples expedientes que no correspondían a los que estábamos haciendo fila.

El agente que estaba para mantener el orden que era como un “ampalla”, había que estar diciéndole las jugadas para que no se le pasaran.

Los buscones que son los que entregan varios expedientes se aglomeran alrededor de la caja para esperar. Hubo uno que se cambió de camisa para que creyeran que era otro diferente. Antes (en otros tiempos) a estos útiles personajes se les llamaba buscones, luego pasaron a tributarios, hoy día les insulta que los llamen así y reclaman el nombre de abogados, quizá hasta son doctores porque cualquiera es doctor en Derecho.

Decidí, por entretención y ejercicio de reclamo de derechos, movilizarme. Comencé a preguntar quien era el primero de la fila y a despejar el espacio entre la fila y las cajas que estaba ocupado por los “abogados” que hacen esas diligencias. Fui donde el cajero que no recibía a nadie porque según él estaba cansado y no había comido.

Me ofreció atenderme para que me calmara, a lo que me negué. Puse a los de la fila en alerta para que nadie se metiera y logramos agilizar un poco el proceso. De esta forma pagar 300 pesos me tomó unas dos horas y media. Como recibo de estos míseros pesos me dieron dos hojas de papel, grandes y elegantes e impresas, que son un desperdicio de papel y tinta.

Después subí donde el funcionario que corrige la información en el sistema. Un señor relajado y simpático que hace un trabajo que bien podía hacer su asistente o secretaria.

Me tocaba entonces volver a bajar para sacar el marbete una vez la información ya estaba en el sistema. El guardia ya había cerrado la puerta acceso a segunda planta porque pasaban de las 3 y media. Le rogué me dejara entrar. La señora que me atendió me dijo ¿doña y todavía usted está aquí?. Hacía 4 horas y media que ella me había visto por primera vez. Todo ese tiempo para actualizar la placa.

Mis pensamientos me decían: “un gobierno que le encanta cobrar impuestos debería ser más eficaz en sus oficinas recaudadoras”, “aunque hay computadoras e impresoras falta disposición y eficiencia de parte de algunos para hacer su trabajo” “estos funcionarios y empleados cambian cada 4 años y tienen que recibir un entrenamiento sobre el manejo de sus procedimientos, y luego llegado los 4 años se pierde toda esa experiencia”, “¿dónde estaba metido el supervisor de ese departamento?” “los dominicanos, para no buscarnos líos somos conformistas y sumisos a la hora de reclamar nuestros derechos” (a decir por la calma de la gente haciendo su fila sin cuestionarse).

En fin, que antes de pensar en celebraciones de aniversario y tecnología, primero o a la vez hay que pensar en democracia, en institucionalización. Y para pensar en éstas hay que pensar en educación, en esa que no se ve inmediatamente, que no reporta votos y que más bien pone a pensar a la gente si es verdad que “e palante que vamos”.

16 agosto 2006

Exigen explicaciones a Bono de U2 por su tácito apoyo a la invasión de Venezuela

http://aporrea.org/venezuelaexterior/n80718.html

Ottawa, Canadá – Julio 12, 2006. -El vocalista Bono de la agrupación de Rock irlandesa U2, ha sido fuertemente criticado en todo el mundo por su tácito apoyo a la invasión de Venezuela que promueve el juego de video "Mercenarios 2: Mundo en Llamas" producido por Pandemic Studios de Los Angeles y financiado por la empresa Elevation Partners, propiedad del artista y activista político.

El video juego en cuestión es presentado desde la perspectiva de un grupo de mercenarios que invaden Venezuela con el propósito de asesinar al "tirano" y asumir control del país y su petróleo, lo cual ha sido considerado como una "agresión imperialista" hacia Venezuela por el mensaje que envía a los estadounidenses sobre la necesidad de tomar acciones militares contra el peligro que les acecha en América Latina.

"Mas de cincuenta organizaciones y diversas personalidades del mundo político internacional han reaccionado con estupor al saber que un hombre como Bono que ha luchado contra la guerra, el SIDA y la pobreza, y que paradójicamente ha hecho fama gracias a sus notables composiciones contra la guerra como "Pride" y "Bullet the Blue Sky", en la que recrea los bombardeos estadounidenses en El Salvador durante la guerra de los 80, esté relacionado con un producto abominable que promueve la guerra y la destrucción de un país que paradójicamente ha dado pasos gigantes en la promoción e implementación de las mismas causas que defiende el rockero irlandés.

En este sentido, le han exigido a Bono explicaciones sobre lo que consideran un tácito apoyo a la invasión de Venezuela y la firme disposición de detener el lanzamiento de dicho video juego.

Aun cuando nadie en las empresas Pandemic Studios o Elevation ha respondido a las demandas hechas, y que el vocero de Bono ha declinado a realizar comentarios al respecto, los grupos y personalidades solidarias con Venezuela mantienen la esperanza de que Bono hará lo correcto y no quedará como un hipócrita que se presenta ante el mundo como un ser "humanitario" al tiempo que financia la promoción de la guerra. Solo piden que Bono aplique los mismos valores que muestra en sus canciones y activismo político a la producción y distribución de este "juego", toda vez que la propia página Web de U2 implora que "debemos transformarnos en el cambio que queremos ver en el mundo."

(Mahatma Gandhi)Nota: Información adicional sobre campaña para detener el lanzamiento del video en http://www.venezuelasolidarity.org/?q=node/181

15 agosto 2006

Las universidades dominicanas: retos y perspectivas

Héctor P. Rodríguez

Pese a la enorme posibilidad de desarrollar un liderazgo nacional impactante, y de hacer aportes significativos al desarrollo del pais, las universidades dominicanas, como la mayoria de las universidades latinoamericanas, se ban convertido en lugares carentes de noticias.

Pareciera que otros estuvieran haciendo lo que por derecho y capacidad son sus funciones fundamentales. Para no categorizar, preguntemos: ¿Están las universidades dominicanas haciendo suyas las preocupaciones, retos, necesidades y problemáticas prioritarias del país?

Hoy más que nunca, cuando la calidad de los sistemas educativos está ligada a la posibilidad de las naciones de competir en el marco de las nuevas condiciones económicas mundiales.

Cuando el conocimiento es un instrumento para pasar de una economía basada en la "fuerza bruta" a una economía basada en la "fuerza mental".

Cuando se nos presentan opciones enlatadas de modelos de solución de problemas y hasta "modelos de instituciones".

Las universidades dominicanas deben atreverse a definir sus propias perspectivas, a diseñar un nuevo mapa de prioridades que permita integrar los imperativos de las fuerzas del mercado con la función social, desde la cual cobran significado y adquieren formas operativas otras funciones que puedan desempeñar, incorporando los "avances" y las "tragedias" de la modernidad.

La función de la educación superior en esta visión social es la formación de recursos humanos capacitados y concienciados, la generación de conocimientos y la conformación de nuevos valores sociales que hagan posible la incorporación y difusión deliberada del progreso técnico, así como el impulso a una producción competitiva y socialmente sustentable.

Las universidades dominicanas requieren elaborar un discurso modernizador a tono con el discurso de modernización de las universidades de América Latina, que nutra una agenda de los cambios y de una "dcsconstrucción creativa", que elimine lo que ha dejado de ser válido y asuma la construcción de lo nuevo; que procure producir las rupturas tratando de salvar las continuidades necesarias.

Algunos aspectos esquemáticos del perfil de este nuevo discurso modernizador son los siguientes: vigorizar las comunidades académicas institucionales, reforzar la vinculación entre las universidades y el sector productivo; articular el sistema científico y tecnológico con el aparato productivo; diversificar la oferta curricular y ampliar la aceptación de estudiantes no tradicionales; establecer criterios normativos del posgrado; buscar nuevas formas de financiamiento; formar para la democracia; participar en el desarrollo democratico; contribuir a la preservación del medio ambiente, internacionalizar los esquemas de enseñanza, investigación e intercambio, y demostrar transparencia y efectividad en el uso de los recursos y en logro de metas y objetivos.

Para orientar el futuro del país, la universidad debe orientarse a sí misma en un proceso amplio y participativo, colmado de muestras democráticas que vigoricen las comunidades académicas que soportan su quehacer y sus funciones.

Si la universidad carece de un proyecto de puesta al día corre el riesgo de generar confusión e incertidumbre, en vez de asumir certeramente los retos y los desafíos a que está comprometida.

Consideramos que el "nuevo orden universitario" debe ser diseñado por las universidades en franca comunicación con un amplio número de actores sociales, en el marco de una regulación que reconozca la autonomía y diversidad de las instituciones de educación superior y el carácter de bien público de los servicios que ellas ofrecen.

Los cambios que se están registrando y que presionan y angustian a nuestros países, y que impactan negativamente a los países más vulnerables, abren posibilidades de transformaciones en todos los órdenes que tienen que ver con la esencia de lo que es la universidad: mayor "pertinencia académica", mayor "pertinencia económica" y mayor "pertinencia social".

Las universidades dominicanas deben emprender una profunda renovación de todos sus elementos estructurales, académicos y administrativos, para vincular las actividades relacionadas con la formación de profesionales y técnicos con la modernización de las empresas, la demanda del mercado de trabajo, los nuevos perfiles profesionales generados por las modificaciones que las tecnologías innovadoras imprimen a los procesos del trabajo, la competitividad de la economía, el comercio y las relaciones internacionales, y el ineludible deber de participar en el desarrollo social contribuyendo a crear las condiciones para una verdadera transformation social, que permita erradicar la pobreza, promover empleos productivos y propiciar la integración social.

Y este cometido será altamente prometedor y provechoso si se asume como un destino compartido de las universidades, y no como una tarea solitaria de unas pocas.

Las universidades como depositarias de esperanzas de su comunidad educativa y de la sociedad, deben realizar "lecturas genuinas del entorno" , de necesidades y aspiraciones.

Bien viene al caso lo expresado por el escritor y humanista venezolano, Arturo Uslar Pietri: "Un país no puede alcanzar el desarrollo ni actualizarse en materia científica si no cuenta con centros universitarios de primera clase, en los que, además, se reflexione sobre la propia situación del país.

Si queremos saber si una región tiene porvenir, más que consultar las estadísticas económicas, habríaa que consultar si sus centros universitarios están mentalmente alerta y son productivos".

En este contexto se inscribe también lo expresado en la V Cumbre Iberoamericana de Jefes de Estado y de Gobierno y que se consigna en la Declaración de Bariloche: "Las universidades y los institutos de Educación Superior han sido siempre instituciones centrales en el proceso educativo superior.

Por esta razón y frente a los cambios ocurridos, los centros universitarios tienen hoy un doble reto: la modernización tanto estructural como curricular y la adaptación de la enseñanza a las exigencias de las sociedades iberoamericanas, con el propósito de contribuir al desarrollo político, económico y social de nuestros pueblos."

Hoy más que nunca se exige a la universidad que se convierta en un gran espacio solidario que promueva y participe activamente en la construcción de un nuevo pensamiento social, político, cultural y técnico; y en la organización de la sociedad del futuro, matizando los per files de su realidad cercana, sin ignorar la realidad mundial.

A propósito del perfil de la realidad, conviene detenerse un momento en la reflexión que presenta Juan Somavia, quien fuera Presidente del Comité Organizador de la Cumbre Mundial sobre desarrollo social: "Ni la ciencia ni la tecnología, pese a su vertiginoso desarrollo, caracterizan a esta época.

Más de cien millones de personas empeñadas en la dramática tarea de sobrevivir trazan los perfiles del mundo de hoy, en los umbrales del siglo XXI.

Potenciar la capacidad de la gente para influir en la toma de decisiones se ha transformado en uno de los imperativos fundamentales de la actualidad.

En lo que el desarrollo social se refiere, es la gente, principal destinatario de los cambios, la que debe participar plenamente en la asignación de metas, el diseño de programas, la implementación de actividades y muy especialmente en la posterior evaluación de los resultados. Ya no es posible hablar de democracia, de derechos humanos, de la expansión de los mercados, y al mismo tiempo considerar normal que se prolonguen situaciones incubadas en la pobreza, el desempleo y la desintegración social."

Pareciera que nos quisieran decir que los marginados del desarrollo son el semblante torturado de un futuro que revela el aspecto bestial de la modernización.

Las universidades dominicanas también deben llevar a cabo una profunda revisión de los contenidos y formas de organizar y realizar la enseñanza, enfatizando una nueva relacion entre ciencia-tecnología-sociedad, las capacidades intelectuales y sociales asociadas a la innovación y una formación que estimule la producción de conocimiento, la creatividad, la responsabilidad social, el pensamiento crítico, la formulación de nuevas interrogantes y una visión integradora del cambio y los problemas del entorno.

13. No hay transformación que no pase por el docente. En este sentido, la formación-capacitación-compromiso del profesor constituye un imperativo de la universidad dominicana.

La nueva visión de la sociedad, de la universidad, del trabajo y de la realidad nacional, los nuevos paradigmas de la ciencia y la tecnología, son interpretados, transmitidos, enriquecidos o mediatizados por el profesor.

De ahí, que la universidad asegura o arriesga el fiel cumplimiento de las delicadas misiones que la sociedad se confiere, en la medida que cuente con una adecuada "formación de sus formadorcs", en la medida que cuente con profesores capaces y comprometidos.

14. Las universidades deben asumir la formación en valores y también la formación política y social de su comunidad académica. En lo político es función primordial de la universidad fundamentar la auténtica democracia y formar para la participación ciudadana. En lo social, debe crear en cada estudiante el sentido de lo social y formar para la responsabilidad colectiva.

15. En lo económico, la universidad debe aportar los conocimientos que permitan un desarrollo sustentable sin caer en el "neoliberalismo salvaje", o sea el desarrollo económico como fin último que se justifica a sí mismo sin importar si los medios de producción son los adecuados desde el punto de vista no sólo de la eficiencia económica, sino fundamentalmente desde el punto de vista ético y social.

Hoy cuando asistimos a la globalización de la economía, la ciencia y la tecnología se requiere un análisis crítico de este fenómeno, ya que la globalización de los mercados mundiales introduce fuertes efectos polarizadores, asimetrías y dualidades que conducen a profundas exclusiones sociales. Las universidades deben contribuir a estudiar con especial cuidado estas consecuencias, dado que nuestros sistemas sociales están insertos en economías muy frágiles.

15. El liderazgo de las universidades constituye un elemento esperanzador en un panorama nacional que requiere que se asuman las responsabilidades institucionales con mayor grado de compromiso y certidumbre. Para que la democracia no se degrade asumamos con las universidades y desde las universidades el compromiso de defenderla y fomentarla. A las universidades dominicanas les toca poner su talento al servicio del país.

Tenemos que asegurar que nuestras contribuciones sean relevantes y oportunas. Debemos ser conciencia crítica de nuestra sociedad y debemos avanzar en reconocer que en nuestro país hay un gran potencial humano dormido por falta de una adecuada educación. Esta es la verdadera pobreza de nuestro país y la potenciación educativo-organizativa de la mayoría es la clave para la elevación de su capacidad para producir soluciones en los males que actualmente nos aquejan. Está en juego la verdadera capacidad de pensar con creatividad, el futuro positivo de nuestra sociedad y la contribución de las universidades dominicanas para producirlo.

Dotemos al país de universidades responsables. Hagamos juntos un "pacto académico" que ponga a las universidades al servicio del país.

14 agosto 2006

EVENTO GRATUITO DE ACTUALIZACIÓN AUTODESK 2007

FECHA: Martes 22 de Agosto / HOTEL: Hilton Santo Domingo/SALON: C HORARIO: 6.30 pm

Organiza: Vip Personnel

Registrese en línea en: www.accelerateautodesk.com/dom y asista sin costo a este gran evento.

Cupos Limitados!

Para ayuda o mayor información del registro en linea, llame al Tel: 381-1214 / 412-4380 o escriba al E-mail: mpina@vippersonal.com

Reenvíe esta invitación a un colega Arquitecto o Ingeniero - Se lo agradecerá

13 agosto 2006

CÓMO REALIZAR UNA INSTALACIÓN LIMPIA DE WINDOWS XP

Por Alejandro Curquejo [MS MVP Windows XP]

IMPORTANTE

Antes de proceder a la instalación nuevamente de Windows XP siga los pasos de los apéndices 1 y 2 del presente articulo para poner a salvos sus archivos personales más importantes y de cómo realizar la instalación de su acceso a redes para la posterior actualización de Windows XP.

El disco de instalación de XP es auto ejecutable, esto es, que previa modificación en la manera en que la BIOS efectúa el arranque, es posible iniciar una instalación desde el propio CD prescindiendo de la disquetera.

Para ello sigamos paso a paso el siguiente procedimiento:

Reiniciamos el PC y entramos en la BIOS (normalmente pulsando la tecla "DEL" o "SUPR") otras opciones en función del equipo son las siguientes:

CTRL + S

CTRL + ALT + ESC

CTRL + ESC

CTRL + F2

CTRL + ALT + S

CTRL + ALT + Z

F1

F2

F10

Entramos En la BIOS

Una vez dentro de la BIOS, debemos buscar la opción parecida a la siguiente (el ejemplo se basa en una BIOS Award):

Advance BIOS Features

Una vez seleccionada con el cursor pulsamos ENTER y buscamos las opciones

First Boot DeviceSecond Boot DeviceThird Boot Device

Seleccionando cada una de ellas por separado y pulsando ENTER dejamos las opciones como siguen:

First Boot Device CDROM

Second Boot Device Floppy

Third Boot Device HDD-0

una vez hecho el cambio, guarda la configuración, seleccionamos

Save & Exit

Pulsa ENTER y la tecla de la letra “y” dos veces

El sistema se reinicia

Ten puesto el CD de XP en su bandeja antes de dicho reinicio

La instalación previa de Windows XP comenzara:

Fíjate bien en el mensaje de la parte inferior o superior (según tu BIOS) de la pantalla:

”Presione cualquier tecla para iniciar desde CD”

Pulsa cualquier tecla

A continuación verás el mensaje:

"El programa de instalación está inspeccionando la configuración de hardware de su equipo..."

-Pantalla azul

"Programa de instalación de Windows XP"

-Esperamos, se están cargando archivos

-NUEVA PANTALLA

Esta parte del programa de instalación prepara Windows XP para que se utilice en este equipo:-Para instalar XP ahora, presione ENTER-Para recuperar una instalación de XP usando consola de recuperación,presione la tecla "R"-Para salir del programa sin instalar XP, presione F3

-Pulsa ENTER

-Contrato de licencia de Windows XP (Léelo y si estas de acuerdo, acepta con F8, de lo contrario pulsa ESC) para avanzar en su lectura pulsa AV Pág.

-Windows XP detectara la copia ya instalada y presentara las siguientes opciones:

-Para reparar la instalación seleccionada de Windows XP, presione "R"-Para continuar la instalación de una copia nueva de Windows XP sin reparar,presione ESC

-Pulsa ESC

A continuación se presentan las particiones que tengamos en el equipo, con las siguientes opciones:

-Instalar Windows XP en la partición seleccionada, presionar ENTER-Crear partición en espacio no particionado, presionar C-Eliminar partición seleccionada, presionar D

Selecciona la partición a eliminar y pulsa D

-NUEVA PANTALLA

Ha pedido al programa de instalación que elimine la partición

X: Particion1

En disco

-Para eliminar la partición, presione LAdvertencia: Se perderán todos los datos de la partición

-Presione ESC para regresar a la pantalla anterior sin eliminar la partición

Presionamos L

-NUEVA PANTALLA

-Para Instalar Windows XP en la partición seleccionada, presione ENTER-Para crear una partición en el espacio no particionado, presione C-Para eliminar la partición seleccionada, presione D

Selecciona la partición que acabas de eliminar y que aparecerá como “espacio no particionado” (OJO NO la confundas con el espacio no particionado del sistema que ocupa 8 MB)

-Pulsa ENTER

-NUEVA PANTALLA

Ha pedido que el programa de instalación cree una partición nueva en disco

- Para crear una partición nuevan escriba una tamaño abajo y presione ENTRAR- Para volver a la pantalla anterior sin crear la partición, presione ESC

- Pulsamos ENTER

-NUEVA PANTALLA

Estamos ahora de nuevo en la pantalla que muestra la lista de particiones y que vuelve a darnos las opciones:

-Para Instalar Windows XP en la partición seleccionada, presione ENTER-Para crear una partición en el espacio no particionado, presione C-Para eliminar la partición seleccionada, presione D

- Nos aseguramos que está seleccionada la nueva partición y no el espacio no particionado de 8 MB (en caso contrario la seleccionamos con las flechas de cursor) y pulsamos ENTER

- NUEVA PANTALLA

-Entramos ahora en las opciones de formateo con las siguientes opciones: